인텔 CPU 보안 취약점 문제와 대처 방안

2018년 인텔의 CPU 게이트 사건으로 현행 CPU의 보안 체계에 큰 파동이 일어났습니다.

특히나 이번 사건으로 문제가 제기되었던 멜트다운, 스펙터, AMT 보안 문제(총 3가지의 이슈)는 소프트웨어가 아닌 하드웨어적 결함이므로 사실상 OS 및 소프트웨어 업데이트로는 100% 해결하는 것이 어렵기 때문에 하드웨어를 교체하자니 대안사항이 명확하지 않은 편이고 시간과 비용의 문제도 발생하기 때문에 개인 사용자에게도 문제가 되지만 기업에게는 매우 큰 타격이 있을 것입니다.

인텔 CPU 취약점이란

2018년 1월에 알려진 CPU 취약점은 총 3개, 멜트다운(Meltdown), 스펙터(Spectre), AMT 보안 관련 이슈입니다.

심각성은 AMT 이슈 > 멜트다운 > 스펙터정도이며 시스템 커널에 있는 메모리 영역의 보안 정보를 외부 영역에 의해 읽어낼 수 있다는 것이 주 문제입니다. 대부분은 직접적인 해킹으로 관리자 권한을 획득한 PC에서 발생하기 때문에 피해 예측은 어렵다는 의견도 있지만 아직까지 이와 관련한 공격 사례가 없기 때문에 가볍게 봐서는 안 될 문제입니다.

2018년 1월 19일 기준 이번 인텔의 사건을 대략적으로 요약하자면 다음과 같습니다.

- 이슈화가 되기 전, 2017년에 구글이 해당 취약점을 이미 발견하였으며 이를 인텔 및 관련업계에 제시하였지만 인텔측은 이를 큰 문제로 보지 않았다고 합니다.

- 문제가 되는 CPU는 최근 10~20년 동안 출시된 모든 인텔의 CPU입니다. 사실상 90% 이상의 CPU가 보안 취약점에 노출된 셈입니다.

- AMD에서 개발된 CPU는 아키텍처 자체가 달라서 이번 취약점에 크게 영향을 받지 않는다고 합니다.

- 애플의 mac OS는 이슈화가 되기 전에 보안 패치가 이루어졌고 마이크로소프트는 1월 9일 이후의 누적 업데이트로 Windows 7 이상의 OS의 보안 패치가 제공되었다고 합니다.

- 소프트웨어 업데이트를 감행하면 CPU 성능 저하가 어느정도 발생한다고 합니다. 공식적으로 발표된 내용으로는 성능 저하의 차이는 미미할 것이라 하지만 일부 사용자에게는 성능 저하 폭이 크다고도 합니다.

- 성능 저하 수준을 넘어선 펌웨어 업데이트로 인한 재부팅 현상이나 각종 예기치 못한 버그가 발생할 수 있다고 합니다.

- 업데이트로는 이번 보안 취약점을 100% 예방할 수 없으며, 궁극적으로는 메인보드와 CPU를 모두 교체해야만 합니다.

- 인텔은 이러한 문제를 직시하고 있지만 완전한 해결책은 제시하지 않았습니다.

내 PC는 안전할까? 취약점 확인 및 대처 방안

이번 인텔 CPU 취약점 이슈화로 인해 앞으로 어떤 보안 사고가 발생할지는 모르는 일이기 때문에 개인 사용자는 물론 기업에서는 보안 관련 대책 마련과 방어 체계 구축이 필요한 실정입니다. 언제나 수습보다는 대비책 마련이 중요하기 때문에 이번 일을 가볍게 보지 않는 마음가짐이 필요할 것 같습니다.

위에서도 언급 드렸듯이 이번 보안 문제에 해당되지 않는 하드웨어 교체가 가장 중요한 포인트이지만, 아무래도 시간과 비용의 부담이 된다면 아래 보안 관련 수칙만이라도 따라주는 것이 좋은 대비책이 될 것 같습니다.

- 업데이트를 항상 최신으로 받으세요. Windows 10 이하인 경우는 자동 업데이트가 아닌 경우가 있어 사용자가 직접 업데이트를 확인해야 하는 경우도 있습니다. Windows 10 이하 (Windows 7, 8, 8.1…) OS인 경우 제어판에 있는 Windows 업데이트 항목에서 업데이트 체크를 해주시고, Windows 10인 경우는 설정 – 업데이트 및 보안 항목에서 업데이트 체크를 해 주셔야 합니다.

- 사용하고 계시는 인터넷 브라우저 역시 최신 버전을 유지해주세요.

- 이메일을 통해 제공되는 불특정한 URL을 클릭하거나 첨부파일을 함부로 다운로드하지 않습니다.

- 신뢰성이 확인되지 않은 프로그램은 확인 후 제거해야 합니다. 이는 단일 exe 실행 파일도 해당됩니다.

- Windows Defender 또는 백신을 최신버전으로 업데이트하고 주기적으로 정밀 검사를 실행해주세요.

- PC에 저장된 중요한 데이터는 자주 백업해야 합니다. 비밀번호 또는 중요한 개인정보가 포함된 파일은 가급적 PC에 저장하지 않고 USB나 오프라인 매개체를 통해 기록해주세요.

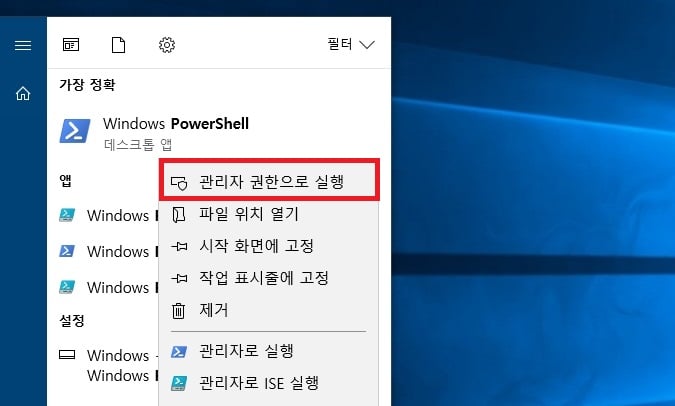

추가로 마이크로소프트에서 공개한 취약점 확인 스크립트를 실행함으로서 내 PC가 취약한지에 대해 간단히 확인할 수 있습니다.

아래 내용을 복사한 후 Windows PowerShell을 관리자 권한으로 실행한 뒤에 결과를 확인해보세요. (* 진행중에 특정 모듈 설치를 물으면 Y를 입력하여 모두 동의해주세요.)

Install-Module SpeculationControl $SaveExecutionPolicy = Get-ExecutionPolicy Set-ExecutionPolicy RemoteSigned -Scope Currentuser Import-Module SpeculationControl Get-SpeculationControlSettings Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

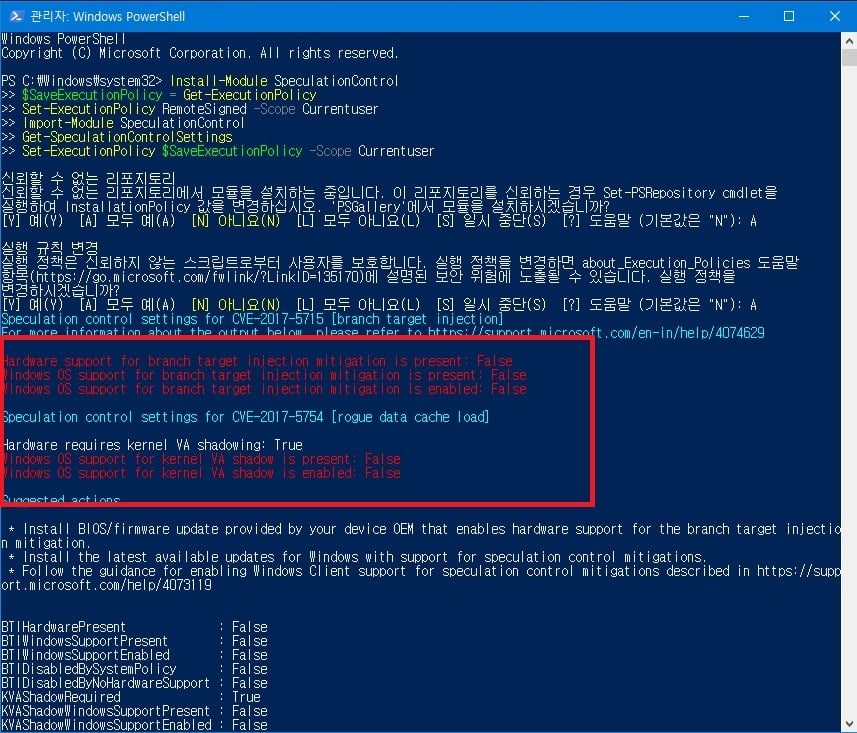

위 사진처럼 한 줄 이상 빨간색의 텍스트가 보일 경우 해당 PC는 취약점 패치가 이루어지지 않은 상태이기 때문에 조치가 필요합니다.

참고 링크

Windows Server guidance to protect against speculative execution side-channel vulnerabilities : https://support.microsoft.com/en-us/help/4072698/windows-server-guidance-to-protect-against-the-speculative-execution

Hi there, yes this article is genuinely good and I have learned lot of things

from it concerning blogging. thanks.